勒索攻击猖獗,在云上如何应对这位“破坏分子”?

更新:2020/1/4 点击数:4124

借助比特币等数字货币的匿名性,勒索攻击在近年来快速兴起,给企业和个人带来了严重的威胁。阿里云安全中心发现,近期云上勒索攻击事件持续发生,勒索攻击正逐渐成为主流的黑客变现方式。

一、近期勒索行为数据分析

1.云主机被勒索事件上涨

阿里云安全中心发现,近期被勒索病毒攻击成功的受害主机数持续上涨。造成勒索事件上涨趋势的原因主要有以下三个方面:

· 越来越多的勒索病毒集成了丰富的攻击模块,不再只是传统地爆破弱口令,而是具备了自传播、跨平台和蠕虫的功能,如Lucky、Satan勒索病毒等。

· 云环境租户业务的多样性,不断出现的业务场景日趋复杂,使得用户展示给黑客的基础攻击面不断放大,持续面临漏洞的威胁。

· 企业安全意识不足,未做好口令管理和访问控制,因此给了黑客可乘之机。

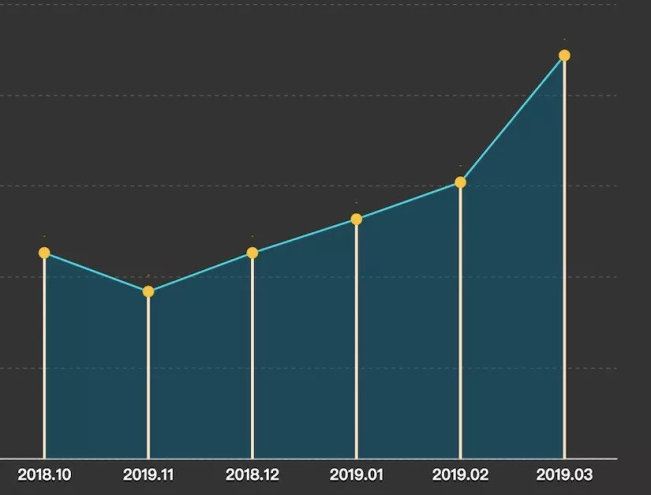

下图展示了近半年来勒索病毒攻击成功的趋势:

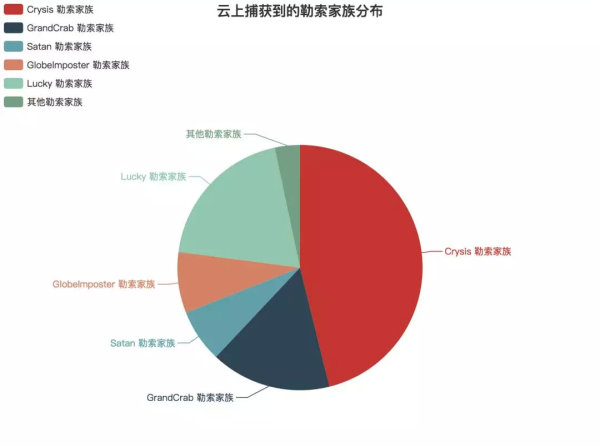

主流的勒索家族,如Crysis、GrandCrab和Lucky等非常活跃,并且其他的勒索家族也逐渐形成规模,导致勒索病毒感染量有所上涨。下图是云上捕获到的勒索家族占比:

2.勒索攻击可做到有迹可循

阿里云安全中心基于近期的入侵数据分析发现,攻击者以通过云主机的安全配置缺陷和漏洞利用为主,进行入侵并植入勒索病毒,目前暂未发现新的入侵方式。

1)弱口令爆破。通过爆破22、445、135、139 、3389、1433等弱口令,获取服务权限。

SSH/RDP暴力破解持续活跃。SSH与RDP服务为Linux/Windows云上两种主要服务器操作系统的远程管理入口,长期受到黑客以及僵尸网络的关注,其攻击面主要在弱口令,攻击方法为暴力破解。

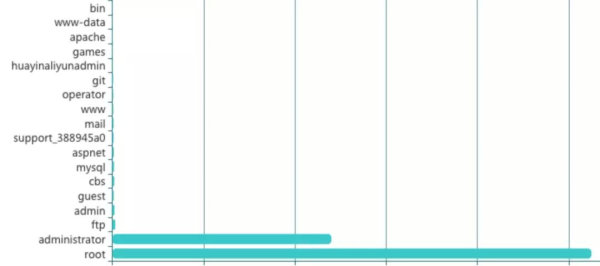

下图为高危用户名统计数据:

勒索攻击猖獗,在云上如何应对这位“破坏分子”?

统计结果表明,root/administrator是暴力破解最重要的两大用户名,这两个用户名对各种linux/windows系统而言无疑覆盖面最广,对其进行弱口令尝试破解性价比较高。

勒索病毒常使用的暴力破解密码字典如下:

- PASSWORD_DIC = [

- '',

- '123456',

- '12345678',

- '123456789',

- 'admin123',

- 'admin',

- 'admin888',

- '123123',

- 'qwe123',

- 'qweasd',

- 'admin1',

- '88888888',

- '123123456',

- 'manager',

- 'tomcat',

- 'apache',

- 'root',

- 'toor',

- 'guest'

- ]

2)漏洞利用

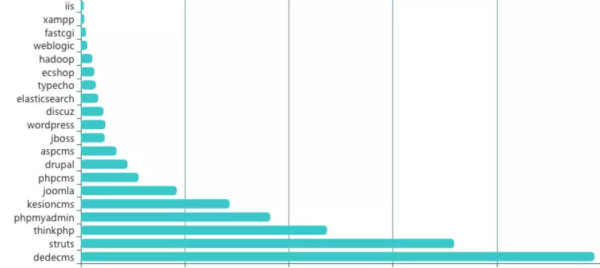

由于云环境租户业务的特殊性,Web服务长期成为公有云威胁的主要受力点,攻击次数占据基础攻防的47%左右,这些Web漏洞迅速被僵尸网络以及勒索病毒集成到武器库中,并在互联网中传播。阿里云安全中心通过统计云上脆弱的Web服务,分析出用户需要重点做安全加固的Web服务。

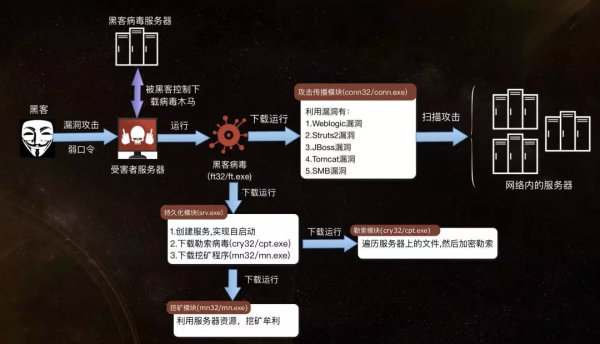

近期在云上持续活跃的Lucky勒索病毒就集成了大量的CVE攻击组件,使其横向传播的能力十分强大。主要利用以下漏洞进行攻击:

- JBoss反序列化漏洞(CVE-2017-12149)

- JBoss默认配置漏洞(CVE-2010-0738)

- Tomcat任意文件上传漏洞(CVE-2017-12615)

- Tomcat Web管理控制台后台弱密码暴力攻击

- WebLogic任意文件上传漏洞(CVE-2018-2894)

- WebLogic WLS组件漏洞(CVE-2017-10271)

- Apache Struts2 远程代码执行漏洞(S2-045、S2-057等)

- Spring Data Commons远程代码执行漏洞(CVE-2018-1273)

- Nexus Repository Manager 3远程代码执行漏洞(CVE-2019-7238)

- Spring Data Commons组件远程代码执行漏洞(CVE-2018-1273)

3.数据库也能被勒索

值得特别注意的是,阿里云安全中心在3月份发现了一起成功的数据库勒索事件,攻击者通过爆破phpmyadmin入侵数据库,并删掉数据库中数据进行勒索。

攻击者删掉所有的数据,留下勒索信息,要求受害者支付赎金来交换丢失的数据:

- SET SQL_MODE = "NO_AUTO_VALUE_ON_ZERO";

- SET time_zone = "+00:00";CREATE DATABASE IF NOT EXISTS `PLEASE_READ_ME_XMG`

- DEFAULT CHARACTER SET utf8 COLLATE utf8_unicode_ci;

- USE `PLEASE_READ_ME_XMG`;

- CREATE TABLE `WARNING` (

- `id` int(11) NOT NULL,

- `warning` text COLLATE utf8_unicode_ci,

- `Bitcoin_Address` text COLLATE utf8_unicode_ci,

- `Email` text COLLATE utf8_unicode_ci

- ) ENGINE=InnoDB DEFAULT CHARSET=utf8 COLLATE=utf8_unicode_ci;

- INSERT INTO `WARNING` (`id`, `warning`,

- `Bitcoin_Address`, `Email`)

- VALUES (1, 'To recover your lost data : Send 0.045 BTC to our BitCoin Address and Contact us by eMail with your server IP Address or Domain Name and a Proof of Payment. Any eMail without your server IP Address or Domain Name and a Proof of Payment together will be ignored. Your File and DataBase is downloaded and backed up on our servers. If we dont receive your payment,we will delete your databases.', '1666666vT5Y5bPXPAk4jWqJ9Gr26SLFq8P', 'muhstik@protonmail.com');

- ALTER TABLE `WARNING` ADD PRIMARY KEY (`id`);

如果遭遇删库勒索,在支付赎金之前,云安全中心强烈建议受害用户验证攻击者是否真正拥有您的数据并且可以恢复。在我们监控的攻击中,我们无法找到任何转储操作或数据泄漏的证据。

二、云安全中心:让勒索攻击无所遁形

勒索攻击猖獗,在云上如何应对这位“破坏分子”?

为了应对棘手的勒索病毒攻击,保障企业和个人在云上的资产安全,阿里云安全中心通过构建多维安全防线,形成安全闭环,让一切攻击都有迹可循,让威胁无缝可钻。

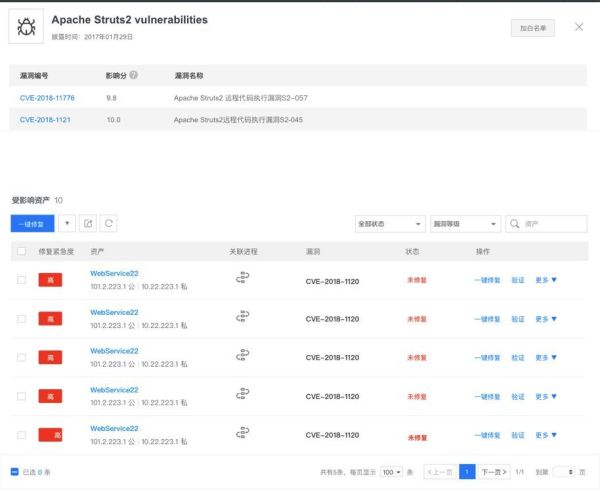

1.安全预防和检测

在黑客还没有入侵之前,阿里云安全中心通过漏洞管理,主动发现潜在的漏洞风险,通过基线检查,一键核查弱口令等安全合规配置。

在黑客入侵过程中,云安全中心通过威胁建模和数据分析,主动发现并记录黑客的攻击链路,及时提醒用户进行安全加固和漏洞修复。因此建议用户从漏洞、基线的角度构建安全防线。

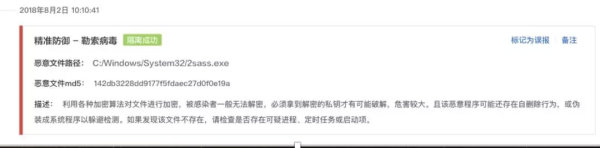

2.主动防御

在黑客入侵成功之后,并尝试进行勒索行为时,阿里云安全中心基于强大的病毒查杀引擎,实现主动防御,在网络中阻断勒索病毒的下载,在服务器端阻止勒索病毒的启动,并对其隔离阻断,在黑客成功攻击受害者主机的情况下,也能免于勒索病毒的侵害,保障业务正常运行。

3.调查溯源

阿里云安全中心基于多维度的威胁攻击检测、威胁情报等数据,可以自动化溯源黑客对服务器的整个入侵链路,辅助用户加固自己的资产,让用户拥有安全运营能力。

三、安全建议

1. 借助阿里云安全中心排查已知的漏洞和脆弱性风险,及时修复和加固,避免被勒索病毒袭击。

2. 加强自身安全意识,确保服务器上的所有软件已更新和安装了最新补丁,不存在弱口令的风险,定时备份有价值的数据,关注最新的漏洞警报,并立即扫描其系统以查找可能被利用的已知CVE,并且在不影响业务的情况下,禁用Powershell、SMB等服务。

3. 建议您不要支付赎金。支付赎金只会让网络犯罪分子确认勒索行为是有效的,并不能保证您会得到所需的解锁密钥。

4. 如果您不幸被勒索病毒感染,可以等待获取最新的免费解密工具,获取链接如下:https://www.nomoreransom.org/zh/decryption-tools.html